17.11.20

Le comité européen à la protection des données a adopté des recommandations visant à accompagner les entreprises quand elles transfèrent des données personnelles en-dehors de l’Espace Economique Européen. Découvrez les recommandations du CEPD sur les mesures complémentaires à mettre en place lors d’un transfert de données personnelles vers des pays non-adéquats.

Depuis l’invalidation du Privacy Shield en juillet dernier, les entreprises européennes en étaient réduites à recourir aux clauses contractuelles types lorsqu’elles transféraient des données en dehors de l’Espace Économique Européen (EEE).

Le comité européen de la protection des données (CEPD) vient de publier une feuille de route, ainsi qu’une série de recommandations à suivre pour la mise en œuvre de mesures supplémentaires en cas de transfert vers un Etat-tiers non-adéquat pour assurer un niveau de protection essentiellement équivalent à celui qui aurait été assuré dans l’EEE.

En savoir plus sur le contexte de l’invalidation du Privacy Shield par la CJUE

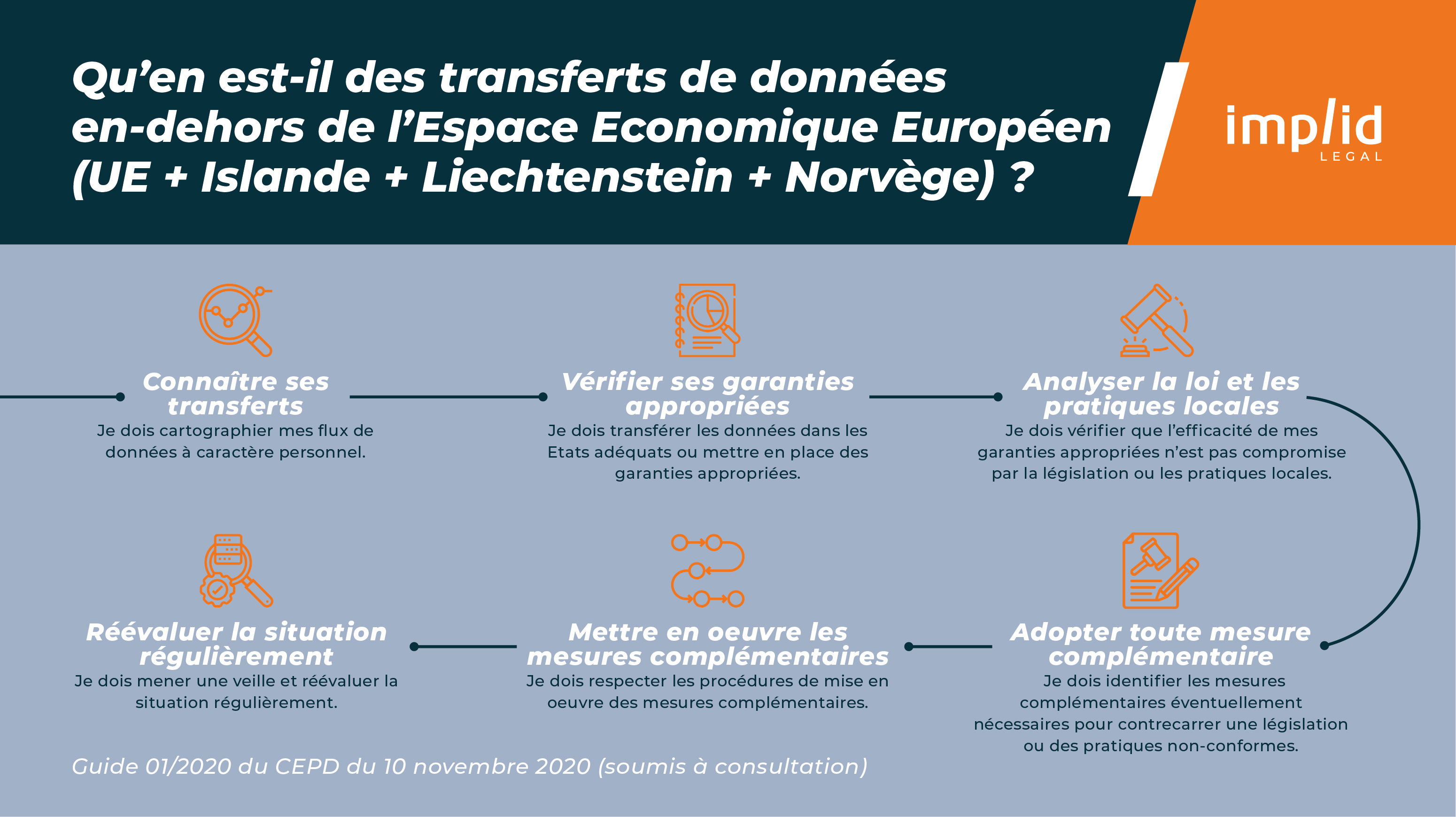

Quel process mettre en place lors de transferts de données en dehors de l’Espace Economique Européen (UE + Islande + Liechtenstein + Norvège) ?

- Connaître ses transferts : je dois commencer par établir une cartographie de mes flux à caractère personnel.

Les points de vigilance : Où les données sont-elles transférées ? Quelles données sont concernées ? Est-ce que le transfert est indispensable ?... - Vérifier les garanties appropriées : je dois transférer les données dans des Etats adéquats. Sinon, je dois mettre en place des garanties appropriées.

Les points de vigilance : Décision d’adéquation : partielle / entière ? Quelles sont les clauses contractuelles types ? Les règles d’entreprises sont-elles contraignantes ? Quel mécanisme de certification ? Quel accord administratif ? - Analyser la loi et les pratiques locales : je dois ensuite vérifier que l’efficacité de mes garanties appropriées n’est pas compromise par la législation ou les pratiques locales.

Les points de vigilance : Les lois sur l’accès aux données sont-elles ambiguës ou confidentielles ? Absence de législation sur la protection des données ? Quelles statistiques et hypothèses d’accès aux données par les autorités ? ... - Adopter toute mesure complémentaire : Je dois identifier les mesures complémentaires éventuellement nécessaires pour contrecarrer une législation ou des pratiques non-conformes.

Les mesures possibles : Contractuelles / Techniques / Organisationnelles - Mettre en œuvre les mesures complémentaires : Je dois respecter les procédures de mise en œuvre des mesures complémentaires.

Les points de vigilance : Existe-t-il des clauses adhoc dans les contrats ? Faut-il consulter la CNIL ?... - Réévaluer la situation régulièrement : Je dois mener une veille et réévaluer la situation régulièrement.

Notamment en cas de : nouveaux flux hors EEE, évolution des garanties appropriées (nouvelles clauses contractuelles types, invalidation des décision d’adéquation…), réformes législatives, nouvelles pratiques...

Quel sont les 3 types de mesures complémentaires envisageables ?

Ces mesures peuvent être techniques, organisationnelles et contractuelles et doivent être choisies au cas par cas.

Les mesures techniques

Pour éviter un accès en transit ou entre les mains du destinataire

Quelques exemples :

- Données stockées hors EEE mais chiffrées avant transmission avec une force garantissant contre tout décryptage pendant la période de validité

- Données seulement transférées chiffrées vers un territoire adéquat

- Données transférées pseudonymisées sans élément permettant la réidentification

Les mesures contractuelles

En complément d’autres mesures (le contrat ne l’emportant par sur la législation)

Quelques exemples :

- Imposer des obligations techniques (chiffrement) ou d’information (veille sur la législation locale, notification en cas d’accès aux données), d’audit, etc.

- Garantir les droits des personnes en dépit du flux (renforcer le contrôle des données par le biais de consentements à l’accès, notification en cas de demande)

Les mesures organisationnelles

Suffisantes ou non, au cas par cas, et potentiellement renforcées par ailleurs.

Quelques exemples :

- Procédures internes de gouvernance des transferts, surtout au sein des groupes (allouer les responsabilités, les chaînes de reporting, etc.)

- Transparence et accountability (documentation, notification des accès, etc.)

- Traçabilité et minimisation (données, destinataires, accès, opérations, etc.)

- Standards internationaux, meilleures pratiques, certifications